O que é malware?

Kurt “CyberGuy” Knutsson discute como se proteger contra malware e ransomware.

A empresa de proteção online Proofpoint alerta que novos malwares sofisticados que se fazem passar pelo Google Chrome e pela Microsoft têm o potencial de roubar dinheiro dos proprietários de dispositivos Windows. Este malware está sendo usado por vários grupos cibercriminosos, incluindo alguns conhecidos por enviar e-mails de spam que podem infectar computadores com malware qualquer Resgate de dados.

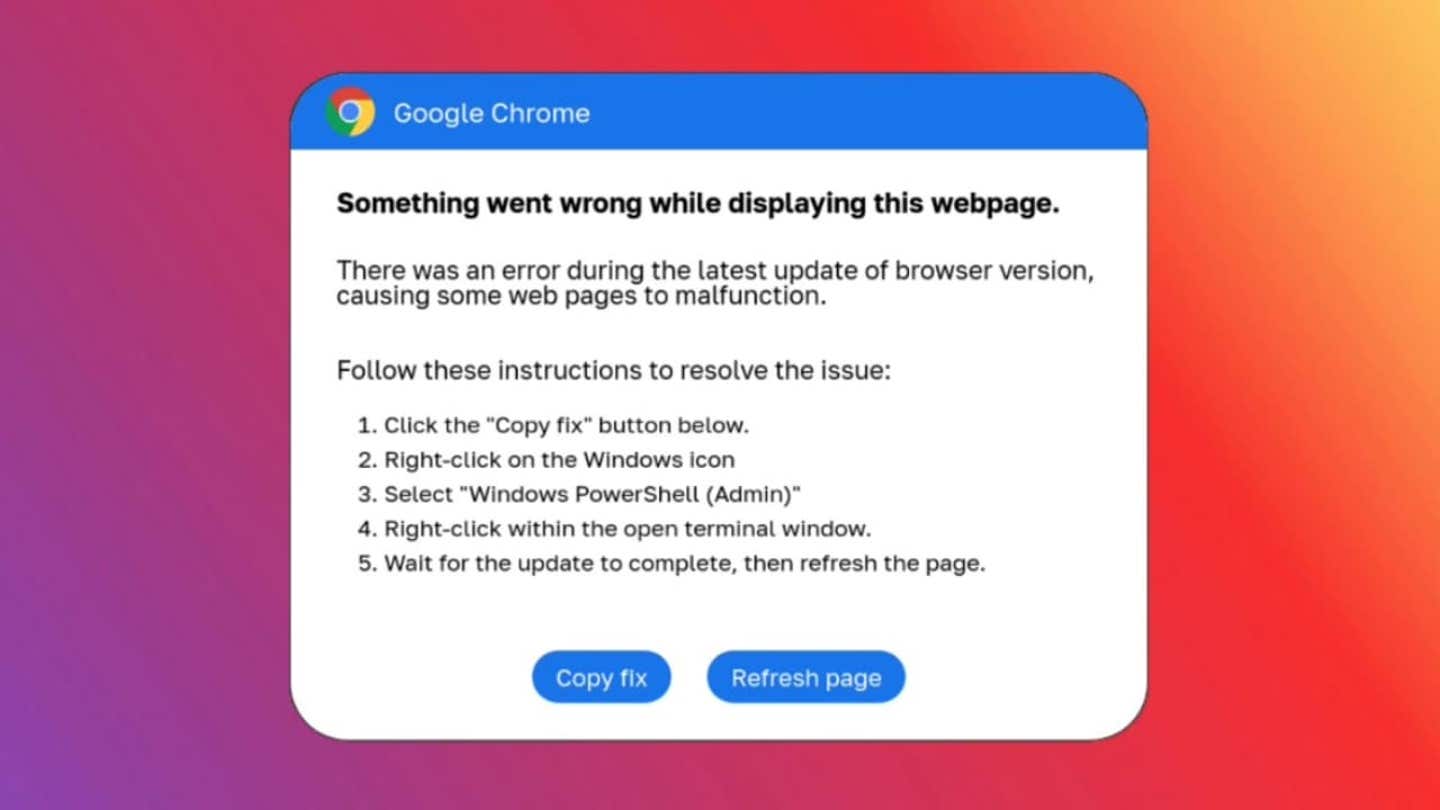

O malware se apresenta como atualizações falsas em navegadores de Internet como o Chrome para induzir os usuários a baixar códigos nocivos. Assim que o código estiver no computador, os hackers podem acessar criptomoedas, arquivos confidenciais e informações pessoais.

Laptops Microsoft (Microsoft) (Kurt “CyberGuy” Knutsson)

Como funciona o malware de atualização falsa?

ponto de teste identificou uma distribuição maior do malware este mês, mas a empresa de proteção online acredita que a campanha está em andamento desde março de 2024. O malware se faz passar por erros falsos do Google Chrome, Word e OneDrive para forçar os usuários a baixar códigos prejudiciais. Esses erros solicitam que o visitante clique em um botão para copiar uma “correção” do PowerShell para a área de transferência, cole-a e execute-a em uma caixa de diálogo Executar ou em uma mensagem do PowerShell.

“Embora a cadeia de ataque exija uma interação significativa do usuário para ter sucesso, a engenharia social é inteligente o suficiente para apresentar a alguém o que parece ser um problema real e uma solução simultaneamente, o que pode levar o usuário a agir sem considerar o risco”, alerta Proofpoint.

Quando o script do PowerShell é executado, ele verifica se o dispositivo é um destino válido. Em seguida, ele baixa mais cargas úteis. Essas etapas incluem limpar o cache DNS, excluir o conteúdo da área de transferência, exibir uma mensagem falsa e baixar outro script remoto do PowerShell.

Mensagem de erro ClickFix (Proofpoint) (Kurt “CyberGuy” Knutsson)

O MELHOR ANTIVÍRUS PARA PCS, MACS, IPHONES E ANDROIDS – CYBERGUY PICKS

Roubo de criptomoeda

Este segundo script verifica se está sendo executado em uma máquina virtual antes de baixar um ladrão de dados. Depois que tudo estiver pronto, o hacker poderá acessar a criptomoeda da vítima. Este esquema redireciona os fundos da vítima para o hacker, e não para o destinatário pretendido.

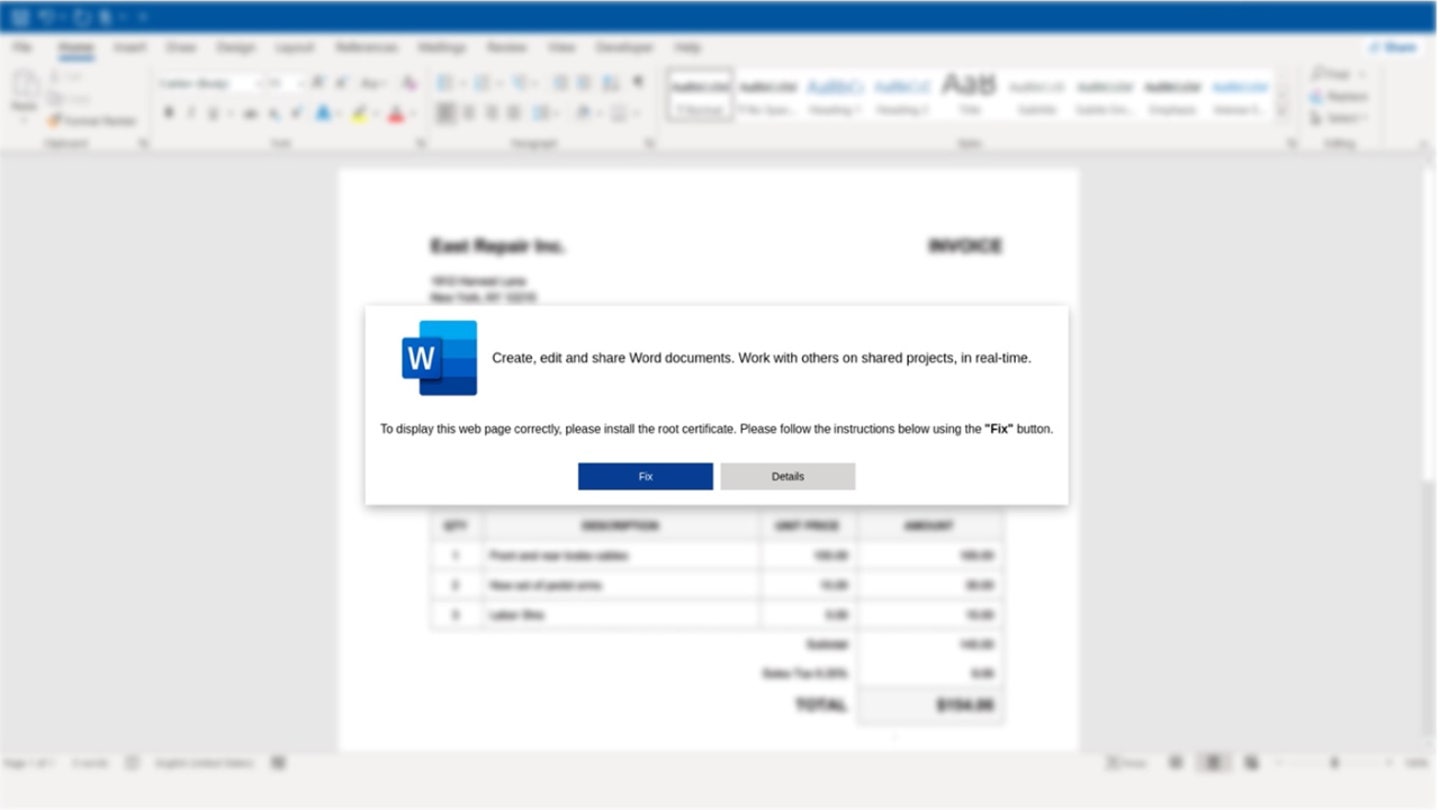

Método de ataque alternativo: isca por e-mail

A Proofpoint observa que os criminosos também usam outro método chamado “email honeypot” para instalar software prejudicial. Os e-mails, normalmente aqueles que parecem ser relacionados ao trabalho ou aos negócios, contêm um arquivo HTML que se parece com o Microsoft Word. Esses e-mails solicitam que os usuários instalem a extensão “Word Online” para visualizar o documento corretamente.

Semelhante ao método anterior, os usuários são solicitados a abrir o PowerShell e copiar o código malicioso. A Proofpoint afirma que a “campanha” enganosa é generalizada. “A campanha incluiu mais de 100.000 mensagens e teve como alvo milhares de organizações em todo o mundo”, segundo a empresa.

Anexo HTML contendo instruções sobre como copiar e colar o PowerShell levando à instalação de malware (Proofpoint) (Kurt “CyberGuy” Knutsson)

NÃO DEIXE SNOOPS PRÓXIMOS OUVIR SEU CORREIO DE VOZ COM ESTA DICA RÁPIDA

5 maneiras de se proteger contra software prejudicial

O malware falso do Chrome e do Microsoft Word cria uma sensação de urgência, fazendo com que os usuários cliquem em links e comprometam seus dispositivos sem saber. Existem várias etapas que você pode seguir para se proteger desse tipo de malware.

1) Tenha um software antivírus poderoso: A melhor maneira de se proteger contra cliques em links maliciosos que instalam malware que pode acessar suas informações privadas é ter proteção antivírus instalada em todos os seus dispositivos. Isso também pode alertá-lo sobre e-mails de phishing ou golpes de ransomware. Obtenha minhas escolhas dos melhores vencedores de proteção antivírus de 2024 para o seu Dispositivos Windows, Mac, Android e iOS.

2) Use uma VPN: Considere usar uma VPN para se proteger contra rastreamento e identificar sua localização potencial nos sites que você visita. Muitos sites podem ler seu endereço IP e, dependendo de suas configurações de privacidade, podem exibir a cidade de onde você está se comunicando. Uma VPN disfarçará seu endereço IP para mostrar um local alternativo. Para obter o melhor software VPN, confira minha análise especializada das melhores VPNs para navegação privada na web no seu Dispositivos Windows, Mac, Android e iOS.

3) Monitore suas contas: Revise periodicamente seus extratos bancários, extratos de cartão de crédito e outras contas financeiras para detectar qualquer atividade não autorizada. Se você notar alguma transação suspeita, comunique-a imediatamente ao seu banco ou administradora de cartão de crédito.

4) Coloque um alerta de fraude: Entre em contato com uma das três principais agências de relatórios de crédito (Equifax, Experian ou TransUnion) e solicite que um alerta de fraude seja colocado em seu arquivo de crédito. Isso tornará mais difícil para os ladrões de identidade abrirem novas contas em seu nome sem verificação.

5) Habilite a autenticação de dois fatores: Permitir dois fatores autenticação quando for possível. Isso adiciona uma camada extra de segurança ao exigir uma segunda forma de verificação, como um código enviado ao seu telefone, além da sua senha.

COMO EXCLUIR SEUS DADOS PRIVADOS DA INTERNET

Principais conclusões de Kurt

Os hackers projetaram um malware inteligente que solicita que você o instale em seus dispositivos. Este malware tem como alvo específico usuários do Windows e percebi que os dispositivos Windows parecem ser mais suscetíveis a esses tipos de ataques. Recentemente, a Microsoft admitiu um Falha no driver Wi-Fi no Windows que permite que hackers sequestrem seu PC simplesmente por estar na mesma rede Wi-Fi. É essencial ter cuidado ao navegar online ou conectar-se a redes Wi-Fi públicas.

Como você verifica a autenticidade do software antes de baixá-lo e instalá-lo em seu dispositivo? Informe-nos escrevendo para nós em Cyberguy.com/Contato.

Para obter mais dicas técnicas e alertas de segurança, inscreva-se no meu boletim informativo gratuito CyberGuy Report acessando Cyberguy.com/Newsletter.

Faça uma pergunta a Kurt ou conte-nos quais histórias você gostaria que cobrissemos..

Siga Kurt em seus canais sociais.

Respostas às perguntas mais frequentes sobre o CyberGuy:

Direitos autorais 2024 CyberGuy.com. Todos os direitos reservados.

qual o melhor banco para emprestimos

qual é o melhor banco para fazer empréstimo

empréstimos para militares

limite de idade para empréstimo consignado no itaú

emprestimo consignado salario

empréstimo bradesco whatsapp